이번에 풀어볼 문제는 N0named wargame 문제 중 하나인 [C]우리의 추억들문제를 풀어볼 것이다.

아래 링크를 클릭하면 N0named사이트에 연결됩니다.

FTK Imager - AccessData (포렌식 작업에서 발생될 수 있는 사고를 방지하기 위해 미디어 이미지를 복제하는데 사용됨.)

DBbrowser for SQLite (DB파일 읽는 프로그램)

NTFS Log Tracker - blueangel(NTFS의 $LogFile, $UsnJrnl, $MFT 파일을 파싱하여

CSV파일포맷으로 결과를 출력하는 기능을 제공한다.)

문제 풀기에 앞서 위 3가지 프로그램이 필요하다.

힌트인 (파일을 입수한 경로를 찾아보면 찾기 편할 수도?)를 바탕으로 대부분의 파일을 입수하는 경로인 인터넷을 검사해보기 위해 FTK를 통해 history를 읽는다.

history파일 위치 -> root\Users\nonamed\AppData\Local\Google\Chrome \User Data\Default

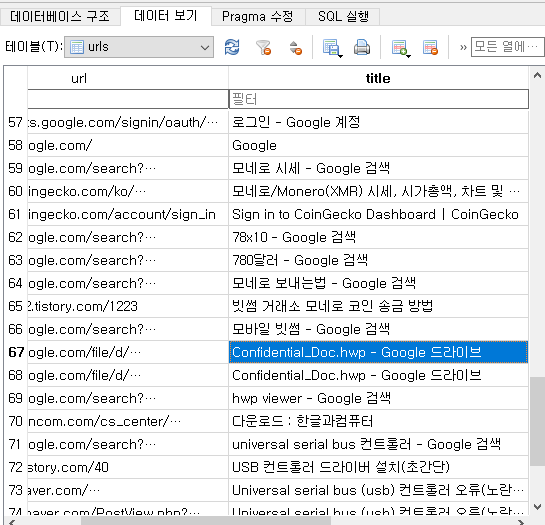

history파일을 추출해 DB Browser을 이용해 의심스러운 url을 확인한다.

url기록을 보니 Confidential_Doc와 함께 가상 화폐에 관련된 것들이 많이 의심스러워 보인다.

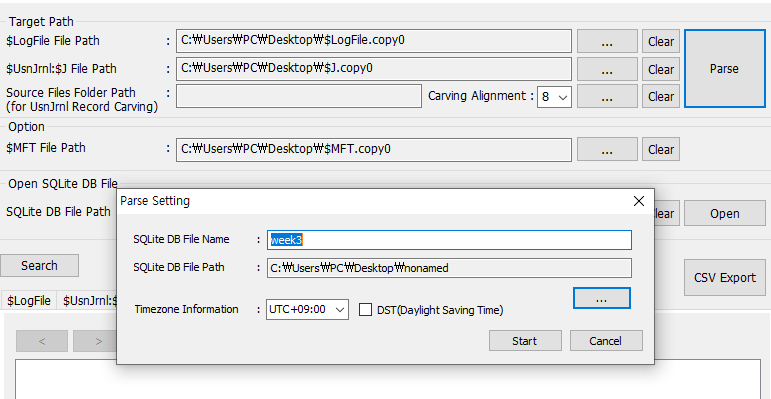

이 파일이 이름이 바뀐 파일임을 확인하기 위해 NTFS Log Tracker - blueangel를 이용해야 하는데 저번 2주차 교육시간에 배운대로 NTFS의 $LogFile, $UsnJrnl, $MFT 파일을 추출해

NTFS Log Tracker - blueangel에서 파싱 파일을 생성한다.

그 후 DB Browser와 파싱한 파일을 이용해 Confidential_Doc검색을 해서 문서 이름이 변경된 시간과 이름을 확인한다.

문서 이름이 변경된 시간과 이름을 이용해 flag를 작성하면 끝~~

'Security > Forensic Problem Solving' 카테고리의 다른 글

| [Forensic] Suninatas 21번, N0Named wargame MagizIMAGE (0) | 2022.04.21 |

|---|---|

| [Forensic] N0named wargame [B] 유출된 자료 거래 사건[3] 문제 풀이 (0) | 2021.01.28 |

| [Forensic] N0named wargame [C]우리의 추억들 문제 풀이 (0) | 2021.01.28 |

| [Forensic] N0named wargame infect 문제 풀이 (1) | 2021.01.22 |