6번

처음 6번문제를 들어가고 난후 웹사이트에 아무런 힌트가 없는거 같아 view.source를 눌렀다. 그 후 아래와 같은 코드가 나왔다.

<?php

include "../../config.php";

if($_GET['view_source']) view_source();

if(!$_COOKIE['user']){

$val_id="guest";

$val_pw="123qwe";

for($i=0;$i<20;$i++){

$val_id=base64_encode($val_id);

$val_pw=base64_encode($val_pw);

}

$val_id=str_replace("1","!",$val_id);

$val_id=str_replace("2","@",$val_id);

$val_id=str_replace("3","$",$val_id);

$val_id=str_replace("4","^",$val_id);

$val_id=str_replace("5","&",$val_id);

$val_id=str_replace("6","*",$val_id);

$val_id=str_replace("7","(",$val_id);

$val_id=str_replace("8",")",$val_id);

$val_pw=str_replace("1","!",$val_pw);

$val_pw=str_replace("2","@",$val_pw);

$val_pw=str_replace("3","$",$val_pw);

$val_pw=str_replace("4","^",$val_pw);

$val_pw=str_replace("5","&",$val_pw);

$val_pw=str_replace("6","*",$val_pw);

$val_pw=str_replace("7","(",$val_pw);

$val_pw=str_replace("8",")",$val_pw);

Setcookie("user",$val_id,time()+86400,"/challenge/web-06/");

Setcookie("password",$val_pw,time()+86400,"/challenge/web-06/");

echo("<meta http-equiv=refresh content=0>");

exit;

}

?>

<html>

<head>

<title>Challenge 6</title>

<style type="text/css">

body { background:black; color:white; font-size:10pt; }

</style>

</head>

<body>

<?php

$decode_id=$_COOKIE['user'];

$decode_pw=$_COOKIE['password'];

$decode_id=str_replace("!","1",$decode_id);

$decode_id=str_replace("@","2",$decode_id);

$decode_id=str_replace("$","3",$decode_id);

$decode_id=str_replace("^","4",$decode_id);

$decode_id=str_replace("&","5",$decode_id);

$decode_id=str_replace("*","6",$decode_id);

$decode_id=str_replace("(","7",$decode_id);

$decode_id=str_replace(")","8",$decode_id);

$decode_pw=str_replace("!","1",$decode_pw);

$decode_pw=str_replace("@","2",$decode_pw);

$decode_pw=str_replace("$","3",$decode_pw);

$decode_pw=str_replace("^","4",$decode_pw);

$decode_pw=str_replace("&","5",$decode_pw);

$decode_pw=str_replace("*","6",$decode_pw);

$decode_pw=str_replace("(","7",$decode_pw);

$decode_pw=str_replace(")","8",$decode_pw);

for($i=0;$i<20;$i++){

$decode_id=base64_decode($decode_id);

$decode_pw=base64_decode($decode_pw);

}

echo("<hr><a href=./?view_source=1 style=color:yellow;>view-source</a><br><br>");

echo("ID : $decode_id<br>PW : $decode_pw<hr>");

if($decode_id=="admin" && $decode_pw=="nimda"){

solve(6);

}

?>

</body>

</html>들어가자마자 코드를 확인하는데 처음 푸는 웹해킹 문제라 그런지 아는 함수나 문구등이 별로 없었다. 그래서 살펴보다가 마지막에 if($decode_id=="admin" && $decode_pw=="nimda"){

solve(6);

디코딩한 id가 admin이고 디코딩한 pw가 nimda이면 6번 문제가 풀린다는 의미 같다고 생각을 했다. 그 후 위에서부터 차례대로 모르는 함수들을 찾아보기 시작했다.

if($_GET['view_source']) view_source();

if(!$_COOKIE['user']){

$val_id="guest";

$val_pw="123qwe";

for($i=0;$i<20;$i++){

$val_id=base64_encode($val_id);

$val_pw=base64_encode($val_pw);

}이 부분은 만약 ‘user’에 쿠키 값이 없다면 val_id와 val_pw를 for문을 이용해 20번 base64_encoding 하는 것같다.

$decode_id=str_replace("!","1",$decode_id);

$decode_id=str_replace("@","2",$decode_id);

$decode_id=str_replace("$","3",$decode_id);

$decode_id=str_replace("^","4",$decode_id);

$decode_id=str_replace("&","5",$decode_id);

$decode_id=str_replace("*","6",$decode_id);

$decode_id=str_replace("(","7",$decode_id);

$decode_id=str_replace(")","8",$decode_id);

$decode_pw=str_replace("!","1",$decode_pw);

$decode_pw=str_replace("@","2",$decode_pw);

$decode_pw=str_replace("$","3",$decode_pw);

$decode_pw=str_replace("^","4",$decode_pw);

$decode_pw=str_replace("&","5",$decode_pw);

$decode_pw=str_replace("*","6",$decode_pw);

$decode_pw=str_replace("(","7",$decode_pw);

$decode_pw=str_replace(")","8",$decode_pw);이 부분은 str_replace함수를 찾아보았다. 찾아보니

$decode_id=str_replace("!","1",$decode_id); 이 문장은 $decode_id 에 “1”이 존재하면 “!”로 대체하라는 함수이고 나머지 밑에 코드들은 모두 비슷한 맥락으로 추측이 된다. 이제 if($decode_id=="admin" && $decode_pw=="nimda"){

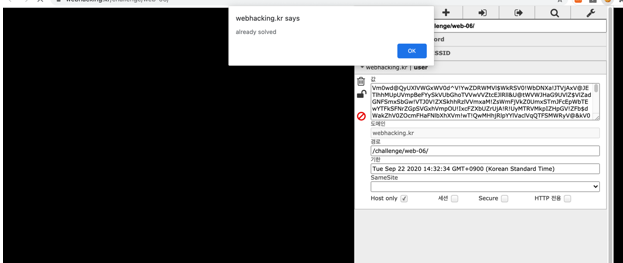

solve(6);이 코드에서 예상한 것처럼 id를 decoding한게 admin인 값을 찾기위해 admin을 반대로 encoding을 20번한 값을 찾아낸다.

Admin과 nimda를 encoding 한 값을 각각 크롬의 확장프로그램인 edit this cookie를 이용해 user와 password에 각각 값을 집어 넣으면

성공이다.

고찰: 처음하는 웹해킹이라서 마지막 if문만 보고 때려맞춘?감이 없지않아있는데 encoding과 decoding에 대한 정의를 알고 그걸 editthiscookie를 이용해 쿠키값을 조정하면서 문제를 푸는것이 재밌었다. 사실 Python을 이용해서 20번 인코딩하려고 했지만… 실패….에헴…

'Security > Web2 Hacking' 카테고리의 다른 글

| [WebHacking] suninatas 18번 (0) | 2022.04.21 |

|---|---|

| [WebHacking] webhacking.kr 33번 문제 풀이 (0) | 2022.04.21 |

| [WebHacking] webhacking.kr 32번 문제 풀이 (0) | 2022.04.21 |

| [WebHacking] webhacking.kr 24번 문제 풀이 (0) | 2022.04.21 |

| [WebHacking] webhacking.kr 17번 문제 풀이 (0) | 2022.04.21 |